Tshark konsol şəbəkə trafik analizatoru. Linux-da Wireshark

Wireshark bu gün mövcud olan ən yaxşı açıq mənbəli şəbəkə GUI paket analizatorlarından biridir. Şəbəkə paketlərini tutmaq və paket məlumatlarının təfərrüatlarını göstərmək üçün istifadə olunur. Wireshark və tcpdump canlı şəbəkə məlumatlarını əldə etmək üçün libpcap istifadə edir. tcpdump əmrindən istifadə edərək paketləri tutmaq və Wireshark-dan istifadə etməklə baxmaq çox vaxt daha asandır. Bu, şəbəkə və ya şəbəkə təhlükəsizliyi ilə bağlı problemlərin aradan qaldırılması və protokol tətbiqlərinin sazlanması üçün faydalıdır. Bu yazıda Wireshark-ın Ubuntu 16.04, CentOS 7 və Arch Linux-da quraşdırılmasından keçəcəyik.

Ubuntu 16.04-də quraşdırma

Quraşdırmaya başlamazdan əvvəl asılılıqlarla tanış olaq:

$ sudo apt-get install build-essential checkinstall install libcurl4-openssl-dev bizon flex qt5-defolt qttools5-dev libssl-dev libgtk-3-dev libpcap-d

Bütün asılılıqlar quraşdırıldıqdan sonra terminalda aşağıdakıları yerinə yetiririk.

$ sudo add-apt-repository ppa:wireshark-dev/stabil $ sudo apt-get update $ sudo apt-get wireshark quraşdırın

Quraşdırma zamanı sizdən "super istifadəçilərdən olmayanların paketləri tuta bilməyəcəyi soruşulursa. Seçmək üçün klaviaturada sol ox düyməsini basın.

Siz onu tiredən işə sala və ya əmri daxil edə bilərsiniz:

$wireshark

CentOS 7-də quraşdırma

Biz yum istifadə edərək Wireshark-ı CentOS 7-də quraşdıracağıq. Terminalda aşağıdakı əmrləri yazın:

$ yum install gcc gcc-c++ bizon flex libpcap-devel qt-devel gtk3-devel rpm-build libtool c-ares-devel qt5-qtbase-devel qt5-qtmultimedia-devel qt5-linqvist masa üstü-faylını quraşdırın $ yumrk sudo-utils wireshark-qt wireshark-gnome

Onu başlatma qurğusundan işə salın və ya əmr satırına aşağıdakı əmri yazın:

$wireshark

Arch Linux-da quraşdırma

Terminalda aşağıdakı əmrləri yazın:

$ sudo pacman -S wireshark-qt

və ya GTK+ interfeysinə üstünlük verirsinizsə, bu əmrdən istifadə edin:

$ sudo pacman -S wireshark-gtk

Mənbədən quraşdırma

Mənbədən quraşdırma sizdən mənbə kodunu tərtib etməyi tələb edəcək. Tələblər yerinə yetirildikdən sonra mənbə kodunu quraşdırmaq üçün terminalda aşağıdakı əmrləri yerinə yetirin.

$ wget https://1.as.dl.wireshark.org/src/wireshark-2.4.5.tar.xz $ tar xvf wireshark-2.4.5.tar.xz $ cd wireshark-2.4.5/ $ ./ autogen.sh $ ./configure –enable-setcap-install $ sudo make $ sudo make install $ sudo ldconfig

Tshark

TShark, canlı trafiki ələ keçirmək, həmçinin ələ keçirmə fayllarını oxumaq və təhlil etmək üçün Wireshark ilə birlikdə gələn komanda xətti vasitəsidir. Heç bir seçim təyin edilmədən TShark tcpdump kimi işləyəcək. Bu olacaq istifadə edin ilk mövcud şəbəkə interfeysindən trafiki tutmaq üçün pcap kitabxanası və hər qəbul edilmiş paket üçün stdout-da xülasə xəttini göstərir.

Wireshark quraşdırdığınız zaman Tshark avtomatik olaraq CentOS 7-də olur. Ubuntu-da onu əmrlə quraşdıra bilərsiniz:

$ sudo apt tshark quraşdırın

Tshark istifadə

eth0-da 1812 nömrəli UDP portundan gələn/gedən paketləri tutmaq istəyirsinizsə, tshark əmrindən aşağıdakı kimi istifadə edə bilərsiniz:

$ tshark -f "tcp port 80" -i eth0 -w capture.cap "eth0" üzərində çəkiliş

Şəbəkə tutma filtrini təyin etmək üçün -f bayrağı istifadə olunur (filtrlər haqqında daha sonra). -f bayrağından sonra vəziyyəti təsdiq etməyən paketlər tutulmayacaq. Bu nümunədə yalnız 1812 nömrəli UDP portundan gələn və ya gedən IP paketləri tutulur.

-i bayrağı RADIUS paketlərini görməyi gözlədiyimiz interfeysi müəyyən etmək üçün istifadə olunur. İnterfeys adınız nə olursa olsun, "eth0"-ı dəyişdirin.

-w bayrağı tutulan trafikin sonrakı emal üçün saxlanacağı faylı təyin etmək üçün istifadə olunur.

Wireshark-ı yerli istifadəçi kimi işlətərkən "İcazə rədd edildi" xətası ilə qarşılaşırsınızsa, onu kök imtiyazları ilə işə sala və ya aşağıdakı əmrdən istifadə edərək istifadəçi hesabını wireshark qrupuna əlavə edə bilərsiniz:

$ sudo usermod -a -G wireshark istifadəçi adı

Bu yazıda biz Ubuntu, CentOS və Arch Linux-da wireshark quraşdırmağı öyrəndik. İstənilən Linux distrosu üçün mənbədən tərtib etməyi də öyrəndik. Quraşdırma zamanı hər hansı problemlə üzləşdiyiniz halda bizə bildirin və biz onları həll etməyə kömək edəcəyik.

Tshark— interfeys üçün güclü trafik analizatoru komanda xətti, tanınmış yardım proqramının bir hissəsidir Wireshark. Oxşar işləyir, amma sayəsində böyük rəqəm dekoderlər və filtrlər müxtəlif səviyyələrdəki protokollardan məlumatları təhlil etməyə və onu müxtəlif görünüş və formatlarda göstərməyə imkan verir.

Tshark real vaxt rejimində və ya pcap/pcapng fayllarından trafiki təhlil etmək üçün istifadə edilə bilər və mümkün problemləri və təhlükəsizlik təhdidlərini operativ şəkildə aradan qaldırmağa və qarşısını almağa imkan verir.

Tshark Wireshark-ın bütün imkanlarına malik olan, lakin GUI-siz bir komanda xətti proqramıdır. Avtomatlaşdırılmış tapşırıqları yerinə yetirmək lazım olduqda, məsələn, cron-da planlaşdırılan paketləri tutmaq, , Perl, verilənlər bazası və ya e-poçt vasitəsilə məlumat göndərmək lazım olduqda bu çox rahatdır.

Tshark quraşdırılması

Artıq qeyd edildiyi kimi, yardım proqramı Wireshark paketinə daxildir. Siz onu paket meneceri və ya istifadə edərək quraşdıra bilərsiniz.

Centos/RedHat-da

Yum Wireshark quraşdırın

Apt-get Wireshark quraşdırın

Paketləri çəkin, oxuyun və saxlayın

Parametrlər olmadan işə salındıqda Tshark, tcpdump kimi bütün interfeyslərdə bütün şəbəkə trafikini kəsməyə başlayacaq.

# şark

Maşınınızın bir neçə interfeysi varsa, hansının istifadə olunacağını dəqiqləşdirməli ola bilərsiniz. Mövcud interfeyslərin siyahısını əldə etmək üçün -D seçimini göstərin:

Tshark-D

İstədiyiniz interfeysi seçdikdən sonra -i seçimindən istifadə edərək adını və ya nömrəsini göstərin, məsələn:

Tshark -i eth0 tshark -i 1

İndi paketləri necə tutmağı öyrəndiyimizə görə, biz onları əlavə araşdırma üçün saxlamaq istəyə bilərik. Bunu etmək üçün seçimi istifadə edin -w. Aşağıdakı əmr paketləri eth0 interfeysindən tutacaq və onları /tmp/traffic.pcap faylında saxlayacaq:

Tshark -i eth0 -w /tmp/traffic.pcap

Əvvəllər saxlanmış fayldan paketləri təhlil etmək üçün onları interfeysdən tutmaq əvəzinə, fayl adını seçimlə göstərin. -r. Fayllardan oxumaq üçün super istifadəçi imtiyazları tələb olunmur.

Tshark -r /tmp/traffic.pcap

Qeyd etmək lazımdır ki, yardım proqramı tcpdump tərəfindən tutulan faylları da oxuyur və təhlil edir.

Varsayılan olaraq, Tshark ad həllini həyata keçirir. Paketin haradan gəldiyini və harada göndərildiyini daha yaxşı başa düşmək üçün seçimdən istifadə edərək onu söndürə bilərsiniz -n. Sonra, domen adları əvəzinə, trafik zibilində IP ünvanları olacaq.

Tshark-n

Filtrlər

İşləyən zaman Tshark Məşğul şəbəkədə nəticələr çox tez görünə və ekranı doldura bilər ki, bu da oxumağı çətinləşdirir. Bu problemi həll etmək üçün Tshark iki növ filtrə malikdir.

Tutma filtrləri

Bunlar interfeysdə hansı paketlərin tutulacağını müəyyən edən ənənəvi pcap/bpf filtrləridir. Filtrlər tcpdump filtrlərinə bənzəyir, ona görə də bu məqalədə onları ətraflı nəzərdən keçirməyəcəyik. Maraqlananlar onlar haqqında məqalədə oxuya bilərlər

80 və ya 53 portlarında 192.168.1.100 host ilə əlaqəli paketləri çəkin.

Tshark -i 2 -f "host 192.168.1.100 və (dst port 53 və ya 80)"

Multicast və yayım paketlərinə məhəl qoymayın:

Tshark -i eth3 -f "yayımlanmır və çox yayımlanmır"

Ekran filtrləri

Ekran filtrləri -Y seçimi ilə müəyyən edilir. Onların sintaksisi wireshark qrafik proqramındakı kimidir. Ən populyarına baxaq

192.168.1.1 ünvanından bütün əlaqələrə baxın

Tshark -i eth0 -Y "ip.addr==192.168.1.1"

HTTP sorğularının TCP 8800 portuna uyğunlaşdırılması

Tshark -i eth0 -Y "tcp.port== 8800 və http.request"

ICMP və ARP paketlərinin göstərilməsini istisna edin:

Tshark -i eth0 -Y "arp və ya icmp deyil"

Paketin təkrar ötürülməsi

Tshark -i eth0 -Y "tcp.analysis.retransmission"

Formatlama

Bəzən daha çox və ya daha az göstərmək lazımdır ətraflı məlumat paketlər haqqında. Tshark bu məlumatın harada və necə göstəriləcəyini müəyyən etməyə imkan verir. Bunun üçün aşağıdakı variantlardan istifadə olunur.

Seçim -Vətraflı rejim üçün istifadə olunur Tshark və çərçivə nömrəsi, protokol sahəsi, məlumat və ya paket bayraqları kimi məlumatları göstərir.

Seçim -O oxşar -V, lakin xüsusi protokol haqqında məlumatları göstərir.

Tshark -i eth2 -O icmp

-T seçimi məlumatları müxtəlif formatlarda çıxarmaq üçün istifadə olunur; bu, məsələn, Tshark məlumatlarını verilənlər bazasına çıxararkən ciddi şəkildə müəyyən edilmiş məlumatlara ehtiyacınız olduqda faydalı ola bilər.

Tshark -i wlan0 -O icmp -T sahələri -e frame.number -e data

-T seçimi ilə sahələri seçərkən, ən azı bir dəfə çıxarılacaq sahələri müəyyən edən -e seçimini təyin etməlisiniz. Çox sahələri göstərmək üçün bir neçə dəfə istifadə edilə bilər.

Tshark -r nmap_OS_scan_succesful -Y "tcp.ack" -T sahələri -e frame.number -e ip.src -e tcp.seq -e tcp.ack -e tcp.flags.str -e tcp.flags -e tcp. analiz.acks_frame

-e bayrağı ilə göstərilə biləcək mümkün sahələrin tam siyahısını -G seçimindən istifadə etməklə əldə etmək olar:

Tshark -G sahələri | az

Bayraqdan istifadə -Eəlavə formatlaşdırma həyata keçirilir. Siz başlıqları göstərə/gizlədə, dırnaq işarələrini qoya və s. Məsələn, aşağıdakı əmr bu seçimləri təyin edir və nəticəni CSV faylına yazır:

Tshark -r captured.cap -T sahələri -e frame.number -e frame.encap_type -e frame.protocols -e frame.len -e ip.addr -E separator=, -E quote=d > outfile.csv

Statistik məlumatların çıxarılması

Statistik hesabatlar yaratmaq üçün seçimdən istifadə edin -z sonra hesabat növü.

SMB, DNS və IP protokolları haqqında hesabat:

Tshark -i ens1 -z smb,srt -z dns,tree -z http,tree -z hostları

Təhlükəsiz bağlantılar

Tshark həmçinin SSL kimi şifrələnmiş əlaqələri təhlil etməyə imkan verir. Aşağıdakı nümunə SSL üzərindən HTTP bağlantısını göstərir.

Biz Tshark-a ətraflı HTTP protokolu məlumatını çıxarmağı, SSL üçün seqmentləşdirməni yerinə yetirməyi, PEM formatlı server-x.key faylında şəxsi açarı axtarmağı və sazlama məlumatını debug-ssl.log faylında saxlamağı əmr edən TCP port 443-dən paketləri göstəririk. .

Tshark -r encrypted-packets.pcap -Y "tcp.port == 443" -O http \ -o "ssl.desegment_ssl_records: TRUE" \ -o "ssl.desegment_ssl_application_data: TRUE" \ -o "ssl.keys_list.0: .0.1,443,http,server-x.key" \ -o "ssl.debug_file: debug-ssl.log"

Nəticə

Şəbəkədə paketləri tutmaq üçün Tshark-dan istifadə etməyə baxdıq. Bu yardım proqramı problemlərin mənbəyini müəyyən etmək, şəbəkə xidmətlərini sazlamaq, təhlükəsizliyi və ümumi şəbəkə sağlamlığını təhlil etmək üçün çox faydalıdır. Tshark çox geniş imkanlara malikdir, lakin biz ən vacib və tipik nümunələrə baxdıq. Əlavə araşdırma və bu yardım proqramı haqqında daha ətraflı məlumat üçün rəsmi sənədlərə müraciət edə bilərsiniz.

Səhv tapsanız, lütfən, mətnin bir hissəsini vurğulayın və klikləyin Ctrl+Enter.

Wireshark, kompüterinizin şəbəkə interfeysindən keçən trafiki təhlil etmək üçün istifadə edilə bilən güclü şəbəkə analizatorudur. Şəbəkə problemlərini aşkar etmək və həll etmək, veb proqramlarınızı sazlamaq, şəbəkə proqramları və ya internet saytları. Wireshark sizə bütün səviyyələrdə paketin məzmununu tam şəkildə görməyə imkan verir ki, siz şəbəkənin aşağı səviyyədə necə işlədiyini daha yaxşı başa düşəsiniz.

Bütün paketlər real vaxt rejimində ələ keçirilir və asan oxunan formatda təqdim olunur. Proqram çox güclü filtrləmə sistemini, rəngin işıqlandırılmasını və düzgün paketləri tapmağınıza kömək edəcək digər funksiyaları dəstəkləyir. Bu dərslikdə biz trafiki təhlil etmək üçün Wireshark-dan necə istifadə edəcəyimizə baxacağıq. Bu yaxınlarda tərtibatçılar Wireshark 2.0 proqramının ikinci qolu üzərində işləməyə başladılar, ona, xüsusən də interfeys üçün bir çox dəyişiklik və təkmilləşdirmələr edildi. Bu məqalədə istifadə edəcəyimiz budur.

Trafikin təhlili yollarını nəzərdən keçirməyə keçməzdən əvvəl, proqramın hansı xüsusiyyətləri dəstəklədiyini, hansı protokollarla işləyə biləcəyini və nə edə biləcəyini daha ətraflı nəzərdən keçirməlisiniz. Proqramın əsas xüsusiyyətləri bunlardır:

- Simli və ya hər hansı digər şəbəkə interfeyslərindən real vaxt rejimində paketləri ələ keçirin, həmçinin fayldan oxuyun;

- Aşağıdakı tutma interfeysləri dəstəklənir: Ethernet, IEEE 802.11, PPP və yerli virtual interfeyslər;

- Paketlər filtrlərdən istifadə edərək bir çox parametrlər əsasında süzülə bilər;

- Bütün məlum protokollar siyahıda müxtəlif rənglərlə vurğulanır, məsələn, TCP, HTTP, FTP, DNS, ICMP və s.;

- VoIP zəng trafikini ələ keçirmək üçün dəstək;

- Sertifikat mövcud olduqda HTTPS trafikinin şifrəsinin açılması dəstəklənir;

- Simsiz şəbəkələrin WEP və WPA trafikinin açar və əl sıxma ilə şifrəsinin açılması;

- Şəbəkə yükü statistikasının göstərilməsi;

- Bütün şəbəkə qatları üçün paket məzmununa baxın;

- Paketlərin göndərilmə və qəbulu vaxtını göstərir.

Proqramın bir çox başqa xüsusiyyətləri var, lakin bunlar sizi maraqlandıra biləcək əsas xüsusiyyətlər idi.

Wireshark-dan necə istifadə etmək olar

Güman edirəm ki, sizdə artıq proqram quraşdırılıb, lakin əgər yoxdursa, onu rəsmi depolardan quraşdıra bilərsiniz. Bunu etmək üçün Ubuntu-da əmri yazın:

sudo apt wireshark quraşdırın

Quraşdırıldıqdan sonra proqramı paylamanın əsas menyusunda tapa bilərsiniz. Wireshark-ı super istifadəçi hüquqları ilə işlətməlisiniz, çünki əks halda o, şəbəkə paketlərini təhlil edə bilməyəcək. Bu, əsas menyudan və ya terminal vasitəsilə KDE üçün əmrdən istifadə etməklə edilə bilər:

Və Gnome/Unity üçün:

Proqramın əsas pəncərəsi üç hissəyə bölünür: birinci sütunda təhlil üçün mövcud olan şəbəkə interfeyslərinin siyahısı, ikincidə - faylların açılması üçün seçimlər, üçüncüsü isə yardım göstərilir.

Şəbəkə trafikinin təhlili

Təhlil etməyə başlamaq üçün şəbəkə interfeysini seçin, məsələn, eth0 və düyməni basın Başlayın.

Bundan sonra, interfeysdən keçən paket axını ilə aşağıdakı pəncərə açılacaqdır. Bu pəncərə də bir neçə hissəyə bölünür:

- Üst hissə- bunlar müxtəlif düymələri olan menyular və panellərdir;

- Paketlərin siyahısı- sonra təhlil edəcəyiniz şəbəkə paketlərinin axını göstərilir;

- Paketin məzmunu- bir az aşağıda seçilmiş paketin məzmunu var, o, daşıma səviyyəsindən asılı olaraq kateqoriyalara bölünür;

- Əsl performans- ən aşağı hissədə paketin məzmunu göstərilir real formada, həm də HEX şəklində.

İstənilən paketin üzərinə klikləməklə onun məzmununu təhlil edə bilərsiniz:

Burada saytın IP ünvanını əldə etmək üçün DNS sorğu paketini görürük, sorğunun özündə domen göndərilir, cavab paketində isə sualımızla yanaşı cavabı da alırıq.

Daha rahat baxmaq üçün girişə iki dəfə klikləməklə paketi yeni pəncərədə aça bilərsiniz:

Wireshark filtrləri

Lazım olanları tapmaq üçün paketləri əl ilə çeşidləmək, xüsusən də aktiv iplə çox əlverişsizdir. Buna görə də, bu vəzifə üçün filtrlərdən istifadə etmək daha yaxşıdır. Filtrləri daxil etmək üçün menyunun altında xüsusi bir xətt var. Klikləyə bilərsiniz İfadə filtr dizaynerini açmaq üçün, lakin onların çoxu var, buna görə də ən əsaslarına baxacağıq:

- ip.dst- hədəf IP ünvanı;

- ip.src- göndərənin IP ünvanı;

- ip.addr- Göndərənin və ya alıcının IP-si;

- ip.proto- protokol;

- tcp.dstport- təyinat limanı;

- tcp.srcport- göndərən port;

- ip.ttl- TTL filtri, şəbəkə məsafəsini təyin edir;

- http.request_uri- tələb olunan sayt ünvanı.

Sahə ilə filtrdəki dəyər arasındakı əlaqəni təyin etmək üçün aşağıdakı operatorlardan istifadə edə bilərsiniz:

- == - bərabərdir;

- != - bərabər deyil;

- < - daha az;

- > - daha çox;

- <= - az və ya bərabər;

- >= -dən böyük və ya bərabər;

- matçlar- müntəzəm ifadə;

- ehtiva edir- ehtiva edir.

Bir neçə ifadəni birləşdirmək üçün istifadə edə bilərsiniz:

- && - hər iki ifadə paket üçün doğru olmalıdır;

- || - ifadələrdən biri doğru ola bilər.

İndi nümunələrdən istifadə edərək bir neçə filtrə daha yaxından nəzər salaq və əlaqələrin bütün əlamətlərini anlamağa çalışaq.

Əvvəlcə 194.67.215-ə göndərilən bütün paketləri süzgəcdən keçirək. Filtr sahəsinə sətir yazın və klikləyin. Müraciət edin. Rahatlıq üçün Wireshark filtrləri düyməni istifadə edərək yadda saxlanıla bilər Saxla:

ip.dst == 194.67.215.125

Yalnız göndərilən paketləri deyil, həm də bu qovşaqdan cavab olaraq alınan paketləri almaq üçün iki şərti birləşdirə bilərsiniz:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

Biz həmçinin köçürülmüş böyük faylları seçə bilərik:

http.content_length > 5000

Məzmun Tipini süzgəcdən keçirərək, biz yüklənmiş bütün şəkilləri seçə bilərik; Wireshark trafikini, təsvir sözünü ehtiva edən paketləri təhlil edək:

http.content_type şəkil ehtiva edir

Filtri təmizləmək üçün düyməni basa bilərsiniz Təmiz. Belə olur ki, siz həmişə filtrləmə üçün lazım olan bütün məlumatları bilmirsiniz, ancaq şəbəkəni araşdırmaq istəyirsiniz. Siz paketin istənilən sahəsini sütun kimi əlavə edə və hər bir paket üçün ümumi pəncərədə onun məzmununa baxa bilərsiniz.

Məsələn, mən paketin TTL-ni (yaşayış vaxtı) sütun kimi göstərmək istəyirəm. Bunu etmək üçün paket məlumatını açın, IP bölməsində bu sahəni tapın. Sonra kontekst menyusuna zəng edin və seçimi seçin Sütun kimi tətbiq edin:

Eyni şəkildə, istədiyiniz sahəyə əsaslanan bir filtr yarada bilərsiniz. Onu seçin və kontekst menyusunu açın, sonra vurun Filtr kimi tətbiq edin və ya Filtr kimi hazırlayın, sonra seçin Seçildi yalnız seçilmiş dəyərləri göstərmək üçün və ya Seçilməyib onları aradan qaldırmaq üçün:

Göstərilən sahə və onun dəyəri tətbiq olunacaq və ya ikinci halda filtr sahəsinə daxil ediləcək:

Bu yolla siz istənilən paketin və ya sütunun sahəsini filtrə əlavə edə bilərsiniz. Kontekst menyusunda da bu seçim var. Protokolları filtrləmək üçün daha sadə şərtlərdən istifadə edə bilərsiniz. Məsələn, HTTP və DNS protokolları üçün Wireshark trafikini təhlil edək:

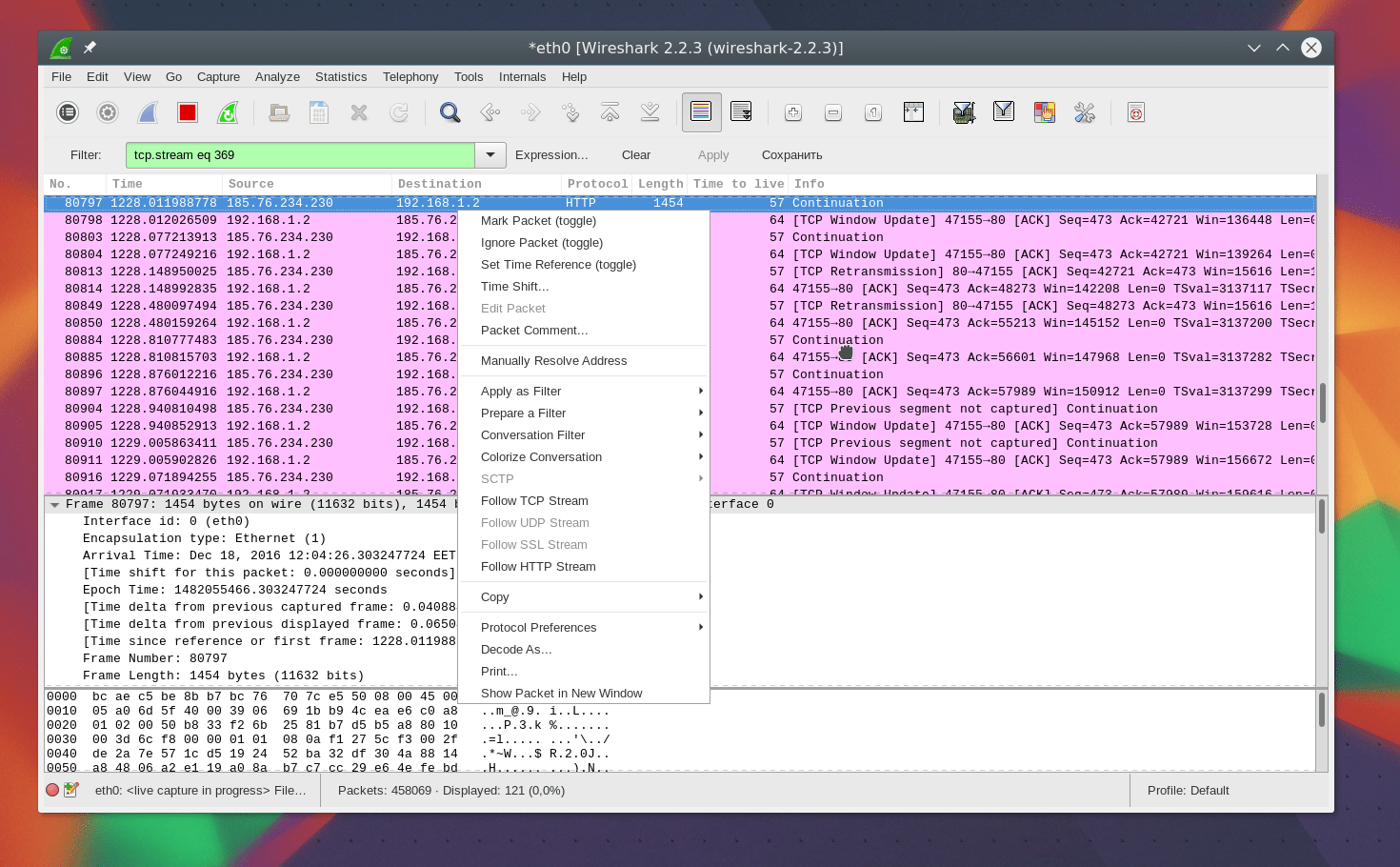

Proqramın digər maraqlı xüsusiyyəti istifadəçinin kompüteri ilə server arasında xüsusi seansı izləmək üçün Wireshark-dan istifadə edilməsidir. Bunu etmək üçün paketin kontekst menyusunu açın və seçin TCP axını izləyin.

Bundan sonra server və müştəri arasında ötürülən bütün məlumatları tapa biləcəyiniz bir pəncərə açılacaq:

Wireshark problemlərinin diaqnostikası

Şəbəkənizdəki problemləri aşkar etmək üçün Wireshark 2.0-dan necə istifadə edəcəyinizlə maraqlanırsınız. Bunun üçün pəncərənin aşağı sol küncündə dəyirmi düymə var, üzərinə kliklədikdə pəncərə açılır; Ekspert Alətləri. Orada Wireshark bütün səhv mesajlarını və şəbəkə problemlərini toplayır:

Pəncərə Səhvlər, Xəbərdarlıqlar, Bildirişlər, Söhbətlər kimi nişanlara bölünür. Proqram bir çox şəbəkə problemlərini süzgəcdən keçirə və tapa bilər və burada onları çox tez görə bilərsiniz. Wireshark filtrləri də burada dəstəklənir.

Wireshark trafik təhlili

Bağlantı şifrələnməyibsə, istifadəçilərin nə yüklədiyini və hansı fayllara baxdıqlarını çox asanlıqla başa düşə bilərsiniz. Proqram məzmun çıxarmaq üçün çox yaxşı bir iş görür.

Bunu etmək üçün əvvəlcə paneldəki qırmızı kvadratdan istifadə edərək trafik çəkilişini dayandırmalısınız. Sonra menyunu açın Fayl -> Obyektləri ixrac edin -> HTTP:

Wireshark şəbəkə paket analizatorudur. O, şəbəkə interfeysinə daxil olan və ya çıxan hər bir paketi çəkir və onları gözəl formatlaşdırılmış mətndə göstərir. Bütün dünyada Şəbəkə Mühəndisləri tərəfindən istifadə olunur.

Wireshark çarpaz platformadır və Linux, Windows və Mac OS üçün mövcuddur. İstifadə etdiyiniz istənilən əməliyyat sistemində eyni istifadəçi təcrübəsini əldə edirsiniz.

Wireshark haqqında daha çox məlumat əldə etmək üçün https://www.wireshark.org ünvanında Wireshark-ın rəsmi saytına daxil olun.

Bu yazıda sizə Wireshark-ı Ubuntu-da necə quracağınızı və ondan necə istifadə edəcəyinizi göstərəcəyəm. Mən nümayiş üçün Ubuntu 18.04 LTS istifadə edirəm. Lakin o, bu yazı zamanı hələ də dəstəklənən Ubuntu-nun istənilən LTS versiyasında işləməlidir. Başlayaq.

Wireshark quraşdırılması:

Wireshark Ubuntu 14.04 LTS və sonrakı versiyaların rəsmi paket deposunda mövcuddur. Beləliklə, quraşdırmaq həqiqətən asandır.

Əvvəlcə APT paketi repozitoriyasının keşini aşağıdakı əmrlə yeniləyin:

$ sudo apt yeniləməsi

APT paket anbar keşi yenilənməlidir.

İndi Wireshark-ı Ubuntu maşınınıza quraşdırmaq üçün aşağıdakı əmri yerinə yetirin:

$ sudo apt wireshark quraşdırın

İndi basın y və sonra basın

Varsayılan olaraq, Wireshark kimi başlamalıdır kök(ilə də edilə bilər sudo) işləmək üçün imtiyazlar. Wireshark-ı olmadan çalıştırmaq istəyirsinizsə kök imtiyazlar və ya olmadan sudo sonra seçin

Wireshark quraşdırılmalıdır.

İndi seçsəniz

$ sudo usermod -aG wireshark $(whoami)

Nəhayət, aşağıdakı əmrlə kompüterinizi yenidən başladın:

$ sudo yenidən başladın

Wireshark işə salın:

İndi Wireshark quraşdırılıb, siz Wireshark-a buradan başlaya bilərsiniz Tətbiq menyusu Ubuntu-dan.

Siz həmçinin Wireshark-ı Terminaldan işə salmaq üçün aşağıdakı əmri işlədə bilərsiniz:

$wireshark

Əgər siz Wireshark-ın onsuz işləməsini təmin etməmisinizsə kök imtiyazlar və ya sudo, onda əmr belə olmalıdır:

$sudo wireshark

Wireshark başlamalıdır.

Wireshark istifadə edərək paketlərin tutulması:

Wireshark-ı işə saldığınız zaman paketləri ələ keçirə biləcəyiniz interfeyslərin siyahısını görəcəksiniz.

Wireshark istifadə edərək izləyə biləcəyiniz bir çox interfeys növləri var, məsələn, Simli, Simsiz, USB və bir çox xarici cihazlar. Aşağıdakı ekran görüntüsünün işarələnmiş hissəsindən qarşılama ekranında xüsusi interfeys növlərini göstərməyi seçə bilərsiniz.

Burada yalnız sadaladım Simlişəbəkə interfeysləri.

İndi paketləri tutmağa başlamaq üçün sadəcə interfeysi seçin (mənim vəziyyətimdə interfeys ens33) və üzərinə klikləyin Paketləri tutmağa başlayın aşağıdakı ekran görüntüsündə qeyd olunduğu kimi ikona. Siz həmçinin paketləri ələ keçirmək istədiyiniz interfeysə iki dəfə klikləməklə həmin interfeysdə paketləri tutmağa başlaya bilərsiniz.

Siz həmçinin eyni anda birdən çox interfeysə və ondan paketlər çəkə bilərsiniz. Sadəcə basıb saxlayın

Ubuntu-da Wireshark-dan istifadə:

Mən paketləri ələ keçirirəm ens33 aşağıdakı ekran görüntüsündə gördüyünüz kimi simli şəbəkə interfeysi. Hazırda ələ keçirilən paketlərim yoxdur.

Terminaldan google.com-a ping atdım və gördüyünüz kimi çoxlu paketlər tutuldu.

İndi paketi seçmək üçün üzərinə klikləyə bilərsiniz. Paketin seçilməsi həmin paket haqqında çoxlu məlumat göstərəcək. Gördüyünüz kimi, TCP/IP Protokolunun müxtəlif təbəqələri haqqında məlumat verilmişdir.

Siz həmçinin həmin paketin RAW məlumatlarını görə bilərsiniz.

Siz həmçinin müəyyən bir TCP/IP Protokol Layeri üçün paket məlumatlarını genişləndirmək üçün oxlara klikləyə bilərsiniz.

Wireshark istifadə edərək paketlərin süzülməsi:

Məşğul bir şəbəkədə hər saniyə minlərlə və ya milyonlarla paket tutulacaq. Beləliklə, siyahı o qədər uzun olacaq ki, siyahıda vərəqləmək və müəyyən növ paketləri axtarmaq demək olar ki, mümkün olmayacaq.

Yaxşısı budur ki, Wireshark-da siz paketləri süzgəcdən keçirə və yalnız sizə lazım olan paketləri görə bilərsiniz.

Paketləri filtrləmək üçün aşağıdakı ekran görüntüsündə qeyd olunduğu kimi mətn qutusuna filtr ifadəsini birbaşa daxil edə bilərsiniz.

Siz həmçinin Wireshark tərəfindən tutulan paketləri qrafik olaraq süzgəcdən keçirə bilərsiniz. Bunu etmək üçün üzərinə klikləyin İfadə... aşağıdakı ekran görüntüsündə qeyd olunduğu kimi düyməni basın.

Aşağıdakı ekran görüntüsündə göstərildiyi kimi yeni bir pəncərə açılmalıdır. Buradan paketləri xüsusi olaraq axtarmaq üçün filtr ifadəsi yarada bilərsiniz.

ildə Sahənin adı bölməsində demək olar ki, bütün şəbəkə protokolları verilmişdir. Siyahı böyükdür. Axtardığınız protokolu daxil edə bilərsiniz Axtar mətn qutusu və Sahənin adı bölmə uyğun gələnləri göstərəcək.

Bu yazıda mən bütün DNS paketlərini süzgəcdən keçirəcəyəm. Beləliklə, seçdim DNS Domen Adı Sistemi dən Sahənin adı siyahı. üzərinə də klikləyə bilərsiniz ox hər hansı bir protokol üzrə

Və seçiminizi daha konkretləşdirin.

Siz həmçinin bəzi sahənin bəzi dəyərə bərabər, bərabər deyil, böyük və ya kiçik olduğunu yoxlamaq üçün əlaqə operatorlarından istifadə edə bilərsiniz. Hamısını axtardım DNS IPv4 bərabər olan ünvan 192.168.2.1 aşağıdakı ekran görüntüsündə gördüyünüz kimi.

Filtr ifadəsi də aşağıdakı ekran görüntüsünün qeyd olunmuş hissəsində göstərilir. Bu, Wireshark-da filtr ifadəsini necə yazmağı öyrənmək üçün əla bir yoldur.

Bitirdikdən sonra üzərinə klikləyin OK.

İndi filtri tətbiq etmək üçün işarələnmiş işarəyə klikləyin.

Gördüyünüz kimi, yalnız DNS protokol paketləri göstərilir.

Wireshark-da paket tutmağın dayandırılması:

Wireshark paketlərini tutmağı dayandırmaq üçün aşağıdakı ekran görüntüsündə qeyd olunduğu kimi qırmızı işarəyə klikləyə bilərsiniz.

Tutulmuş Paketlərin Faylda Saxlanması:

Tutulan paketləri gələcək istifadə üçün faylda saxlamaq üçün işarələnmiş işarəyə klikləyə bilərsiniz.

İndi təyinat qovluğunu seçin, fayl adını yazın və üzərinə klikləyin Saxla.

Fayl saxlanmalıdır.

İndi siz istənilən vaxt saxlanılan paketləri aça və təhlil edə bilərsiniz. Faylı açmaq üçün bura keçin Fayl > Açıq Wireshark-dan və ya basın

Sonra faylı seçin və üzərinə klikləyin Açıq.

Tutulan paketlər fayldan yüklənməlidir.

Beləliklə, Ubuntu-da Wireshark-ı quraşdırıb istifadə edirsiniz. Bu məqaləni oxuduğunuz üçün təşəkkür edirik.

Giriş

Giriş