Penganalisis trafik rangkaian konsol Tshark. Wireshark pada Linux

Wireshark ialah salah satu penganalisis paket GUI rangkaian sumber terbuka terbaik yang tersedia hari ini. Ia digunakan untuk menangkap paket rangkaian dan memaparkan butiran data paket. Wireshark dan tcpdump menggunakan libpcap untuk mendapatkan data rangkaian langsung. Selalunya lebih mudah untuk menangkap paket menggunakan arahan tcpdump dan melihat menggunakan Wireshark. Ini berguna untuk menyelesaikan masalah keselamatan rangkaian atau rangkaian dan untuk menyahpepijat pelaksanaan protokol. Dalam artikel ini, kami akan melalui pemasangan Wireshark pada Ubuntu 16.04, CentOS 7 dan Arch Linux.

Memasang pada Ubuntu 16.04

Sebelum kita memulakan pemasangan, mari kita temui kebergantungan:

$ sudo apt-get install build-essential checkinstall libcurl4-openssl-dev bison flex qt5-default qttools5-dev libssl-dev libgtk-3-dev libpcap-d

Setelah semua kebergantungan telah dipasang, kami menjalankan yang berikut dalam terminal.

$ sudo add-apt-repository ppa:wireshark-dev/stable $ sudo apt-get kemas kini $ sudo apt-get install wireshark

Semasa pemasangan, jika anda ditanya sama ada bukan pengguna super boleh menangkap paket. Tekan kekunci anak panah kiri pada papan kekunci anda untuk memilih

Anda boleh melancarkannya dari dash atau taip arahan:

$wireshark

Memasang pada CentOS 7

Kami akan memasang Wireshark pada CentOS 7 menggunakan yum. Dalam terminal, taipkan arahan berikut:

$ yum pasang gcc gcc-c++ bison flex libpcap-devel qt-devel gtk3-devel rpm-build libtool c-ares-devel qt5-qtbase-devel qt5-qtmultimedia-devel qt5-ahli bahasa desktop-fail-utils $ sudo yum pasang wireshark wireshark-qt wireshark-gnome

Lancarkannya dari pelancar atau taip arahan berikut dalam baris arahan:

$wireshark

Memasang pada Arch Linux

Dalam terminal, taipkan arahan berikut:

$ sudo pacman -S wireshark-qt

atau jika anda lebih suka antara muka GTK+, gunakan arahan ini:

$ sudo pacman -S wireshark-gtk

Memasang daripada Sumber

Memasang daripada sumber memerlukan anda menyusun kod sumber. Setelah keperluan dipenuhi, jalankan arahan berikut dalam terminal untuk memasang kod sumber.

$ wget https://1.as.dl.wireshark.org/src/wireshark-2.4.5.tar.xz $ tar xvf wireshark-2.4.5.tar.xz $ cd wireshark-2.4.5/ $ ./ autogen.sh $ ./configure –enable-setcap-install $ sudo make $ sudo make install $ sudo ldconfig

Tshark

TShark ialah alat baris arahan yang disertakan bersama Wireshark untuk menangkap trafik langsung serta membaca dan menghuraikan fail tangkapan. Tanpa sebarang pilihan yang ditetapkan, TShark akan berfungsi seperti tcpdump. Ia akan menggunakan perpustakaan pcap untuk menangkap trafik daripada antara muka rangkaian pertama yang tersedia dan memaparkan garis ringkasan pada stdout untuk setiap paket yang diterima.

Tshark secara automatik pada CentOS 7 apabila anda memasang wireshark. Di Ubuntu, anda boleh memasangnya dengan arahan:

$ sudo apt install tshark

Menggunakan Tshark

Jika anda ingin menangkap paket yang datang dari/pergi ke port UDP 1812 pada eth0, anda boleh menggunakan perintah tshark seperti berikut:

$ tshark -f "tcp port 80" -i eth0 -w capture.cap Menangkap pada "eth0"

Bendera -f digunakan untuk menentukan penapis tangkapan rangkaian (lebih lanjut mengenai penapis kemudian). Paket yang tidak mengesahkan keadaan berikutan bendera -f tidak akan ditangkap. Dalam contoh ini, hanya paket IP yang datang dari atau pergi ke port UDP 1812 ditangkap.

Bendera -i digunakan untuk menentukan antara muka yang kami jangkakan untuk melihat paket RADIUS. Tukar "eth0" kepada apa sahaja nama antara muka anda.

Bendera -w digunakan untuk menentukan fail di mana trafik yang ditangkap akan disimpan untuk pemprosesan kemudian.

Jika anda mendapat ralat 'Kebenaran Ditolak' semasa menjalankan wireshark sebagai pengguna tempatan, anda boleh memulakannya dengan keistimewaan root atau menambah akaun pengguna ke kumpulan wireshark menggunakan arahan berikut:

$ sudo usermod -a -G wireshark nama pengguna

Dalam artikel ini, kami belajar memasang wireshark pada Ubuntu, CentOS dan Arch Linux. Kami juga mempelajari cara menyusun daripada sumber untuk mana-mana distro Linux. Beritahu kami jika anda menghadapi sebarang cabaran semasa pemasangan dan kami akan membantu anda menyelesaikannya.

Tshark— penganalisis trafik yang berkuasa untuk antara muka baris arahan, yang merupakan sebahagian daripada utiliti yang terkenal Wireshark. Ia berfungsi sama, tetapi terima kasih kepada sebilangan besar penyahkod dan penapis membolehkan anda menganalisis maklumat daripada protokol pada pelbagai peringkat dan memaparkannya dalam pelbagai paparan dan format.

Tshark boleh digunakan untuk menganalisis trafik dalam masa nyata atau daripada fail pcap/pcapng dan membolehkan anda menghapuskan serta mencegah kemungkinan masalah dan ancaman keselamatan dengan segera.

Tshark ialah aplikasi baris arahan yang mempunyai semua keupayaan Wireshark, tetapi tanpa GUI. Ini sangat mudah apabila anda perlu melaksanakan tugas automatik, contohnya, menangkap paket yang dijadualkan dalam cron, menghantar data ke , perl, pangkalan data atau melalui e-mel.

Memasang Tshark

Seperti yang telah dinyatakan, utiliti itu disertakan dalam pakej Wireshark. Anda boleh memasangnya menggunakan pengurus pakej atau .

Dalam Centos/RedHat

Yum pasang wireshark

Aptt-get pasang wireshark

Tangkap, baca dan simpan paket

Apabila dilancarkan tanpa parameter Tshark, seperti tcpdump akan mula memintas semua trafik rangkaian pada semua antara muka.

#tshark

Jika mesin anda mempunyai berbilang antara muka, anda mungkin perlu menentukan yang mana satu harus digunakan. Untuk mendapatkan senarai antara muka yang tersedia, nyatakan pilihan -D:

Tshark-D

Setelah memilih antara muka yang dikehendaki, nyatakan nama atau nombornya menggunakan pilihan -i, sebagai contoh:

Tshark -i eth0 tshark -i 1

Memandangkan kami telah mempelajari cara menangkap paket, kami mungkin mahu menyimpannya untuk kajian lanjut. Untuk melakukan ini, gunakan pilihan -w. Perintah berikut akan menangkap paket daripada antara muka eth0 dan menyimpannya ke fail /tmp/traffic.pcap:

Tshark -i eth0 -w /tmp/traffic.pcap

Untuk menganalisis paket daripada fail yang disimpan sebelum ini dan bukannya memintasnya daripada antara muka, nyatakan nama fail dengan pilihan -r. Anda tidak memerlukan keistimewaan superuser untuk membaca daripada fail.

Tshark -r /tmp/traffic.pcap

Perlu diingatkan bahawa utiliti juga membaca dan menganalisis fail yang ditangkap oleh tcpdump.

Secara lalai, Tshark melaksanakan resolusi nama. Untuk pemahaman yang lebih baik tentang asal pakej dan tempat ia dihantar, anda boleh melumpuhkannya menggunakan pilihan -n. Kemudian, bukannya nama domain, tempat pembuangan trafik akan mengandungi alamat IP.

Tshark-n

Penapis

Apabila bekerja Tshark Pada rangkaian yang sibuk, hasil mungkin muncul terlalu cepat dan memenuhi skrin, menjadikannya sukar untuk dibaca. Untuk menyelesaikan masalah ini, Tshark mempunyai dua jenis penapis.

Penapis pemintasan

Ini adalah penapis pcap/bpf tradisional yang menentukan paket mana yang akan dipintas pada antara muka. Penapis adalah serupa dengan penapis tcpdump, jadi kami tidak akan mempertimbangkannya secara terperinci dalam artikel ini. Mereka yang berminat boleh membaca tentang mereka dalam artikel tentang

Tangkap paket yang dikaitkan dengan hos 192.168.1.100 pada port 80 atau 53.

Tshark -i 2 -f "hos 192.168.1.100 dan (dst port 53 atau 80)"

Abaikan paket multicast dan broadcast:

Tshark -i eth3 -f "tidak disiarkan dan bukan siaran berbilang"

Paparkan penapis

Penapis paparan ditentukan dengan pilihan -Y. Sintaks mereka adalah sama seperti dalam program grafik wireshark. Mari lihat yang paling popular

Lihat semua sambungan dari alamat 192.168.1.1

Tshark -i eth0 -Y "ip.addr==192.168.1.1"

Memetakan permintaan HTTP ke port TCP 8800

Tshark -i eth0 -Y "tcp.port== 8800 dan http.request"

Kecualikan paparan paket ICMP dan ARP:

Tshark -i eth0 -Y "bukan arp atau icmp"

Penghantaran semula paket

Tshark -i eth0 -Y "tcp.analysis.retransmission"

Memformat

Kadang-kadang anda perlu memaparkan lebih atau kurang maklumat terperinci tentang pakej. Tshark membolehkan anda menentukan tempat dan cara untuk memaparkan maklumat ini. Pilihan berikut digunakan untuk ini.

Pilihan -V digunakan untuk mod terperinci Tshark dan memaparkan maklumat seperti nombor bingkai, medan protokol, data atau bendera paket.

Pilihan -O serupa -V, tetapi memaparkan maklumat tentang protokol tertentu.

Tshark -i eth2 -O icmp

Pilihan -T boleh digunakan untuk mengeluarkan data dalam format yang berbeza ini boleh berguna jika anda memerlukan maklumat yang ditetapkan dengan ketat, contohnya, apabila mengeluarkan data Tshark ke pangkalan data.

Tshark -i wlan0 -O icmp -T medan -e frame.number -e data

Apabila memilih medan dengan pilihan -T, anda mesti menentukan pilihan -e sekurang-kurangnya sekali, yang menentukan medan untuk dikeluarkan. Ia boleh digunakan beberapa kali untuk memaparkan berbilang medan.

Tshark -r nmap_OS_scan_succesful -Y "tcp.ack" -T medan -e frame.number -e ip.src -e tcp.seq -e tcp.ack -e tcp.flags.str -e tcp.flags -e tcp. analisis.acks_frame

Senarai lengkap medan yang mungkin untuk dipaparkan dengan bendera -e boleh diperoleh menggunakan pilihan -G:

Medan Tshark -G | kurang

Menggunakan bendera -E pemformatan tambahan dilakukan. Anda boleh menunjukkan/menyembunyikan tajuk, menetapkan tanda petikan, dsb. Sebagai contoh, arahan berikut menetapkan pilihan ini dan menulis hasilnya ke fail CSV:

Tshark -r captured.cap -T fields -e frame.number -e frame.encap_type -e frame.protocols -e frame.len -e ip.addr -E separator=, -E quote=d > outfile.csv

Keluaran data statistik

Untuk membuat laporan statistik, gunakan pilihan -z diikuti dengan jenis laporan.

Laporan tentang protokol SMB, DNS dan IP:

Tshark -i ens1 -z smb,srt -z dns,tree -z http,tree -z hos

Sambungan selamat

Tshark juga membenarkan anda menganalisis sambungan yang disulitkan, seperti SSL. Contoh berikut menunjukkan sambungan HTTP melalui SSL.

Kami memaparkan paket daripada port TCP 443, mengarahkan Tshark untuk mengeluarkan maklumat protokol HTTP yang terperinci, melaksanakan pembahagian untuk SSL, mencari kunci peribadi dalam fail format PEM server-x.key dan menyimpan maklumat penyahpepijatan dalam fail debug-ssl.log .

Tshark -r encrypted-packets.pcap -Y "tcp.port == 443" -O http \ -o "ssl.desegment_ssl_records: TRUE" \ -o "ssl.desegment_ssl_application_data: TRUE" \ -o "ssl.keys_list: 127.0 .0.1,443,http,server-x.key" \ -o "ssl.debug_file: debug-ssl.log"

Kesimpulan

Kami melihat menggunakan Tshark untuk menangkap paket pada rangkaian. Utiliti ini sangat berguna untuk mengenal pasti punca masalah, menyahpepijat perkhidmatan rangkaian, menganalisis keselamatan dan kesihatan rangkaian keseluruhan. Tshark mempunyai keupayaan yang sangat luas, tetapi kami melihat contoh yang paling penting dan tipikal. Untuk kajian lanjut dan maklumat lebih terperinci tentang utiliti ini, anda boleh merujuk kepada dokumentasi rasmi.

Jika anda mendapati ralat, sila serlahkan sekeping teks dan klik Ctrl+Enter.

Wireshark ialah penganalisis rangkaian berkuasa yang boleh digunakan untuk menganalisis trafik yang melalui antara muka rangkaian komputer anda. Anda mungkin memerlukannya untuk mengesan dan menyelesaikan masalah rangkaian, nyahpepijat aplikasi web anda, program rangkaian atau laman web. Wireshark membolehkan anda melihat sepenuhnya kandungan paket pada semua peringkat, supaya anda boleh memahami dengan lebih baik cara rangkaian berfungsi pada tahap yang rendah.

Semua paket ditangkap dalam masa nyata dan disediakan dalam format yang mudah dibaca. Program ini menyokong sistem penapisan yang sangat berkuasa, penonjolan warna dan ciri lain yang akan membantu anda mencari pakej yang betul. Dalam tutorial ini, kita akan melihat cara menggunakan Wireshark untuk menganalisis trafik. Baru-baru ini, pembangun mula mengusahakan cawangan kedua program Wireshark 2.0, banyak perubahan dan penambahbaikan telah dibuat padanya, terutamanya untuk antara muka. Inilah yang akan kami gunakan dalam artikel ini.

Sebelum beralih kepada mempertimbangkan cara untuk menganalisis trafik, anda perlu mempertimbangkan ciri yang disokong oleh program dengan lebih terperinci, protokol yang boleh digunakan dan perkara yang boleh dilakukannya. Berikut adalah ciri utama program:

- Tangkap paket dalam masa nyata daripada berwayar atau mana-mana jenis antara muka rangkaian lain, serta membaca daripada fail;

- Antara muka tangkapan berikut disokong: Ethernet, IEEE 802.11, PPP dan antara muka maya tempatan;

- Paket boleh ditapis berdasarkan banyak parameter menggunakan penapis;

- Semua protokol yang diketahui diserlahkan dalam senarai dalam warna yang berbeza, contohnya TCP, HTTP, FTP, DNS, ICMP dan sebagainya;

- Sokongan untuk menangkap trafik panggilan VoIP;

- Penyahsulitan trafik HTTPS disokong jika sijil tersedia;

- Penyahsulitan trafik WEP dan WPA rangkaian wayarles dengan kunci dan jabat tangan;

- Memaparkan statistik beban rangkaian;

- Lihat kandungan pakej untuk semua lapisan rangkaian;

- Memaparkan masa menghantar dan menerima pakej.

Program ini mempunyai banyak ciri lain, tetapi ini adalah ciri utama yang mungkin menarik minat anda.

Cara menggunakan Wireshark

Saya mengandaikan anda sudah memasang program, tetapi jika tidak, anda boleh memasangnya dari repositori rasmi. Untuk melakukan ini, taip arahan dalam Ubuntu:

sudo apt pasang wireshark

Selepas pemasangan, anda boleh mencari program dalam menu utama pengedaran. Anda perlu menjalankan Wireshark dengan hak superuser, kerana jika tidak, ia tidak akan dapat menganalisis paket rangkaian. Ini boleh dilakukan dari menu utama atau melalui terminal menggunakan arahan untuk KDE:

Dan untuk Gnome/Unity:

Tetingkap utama program dibahagikan kepada tiga bahagian: lajur pertama mengandungi senarai antara muka rangkaian yang tersedia untuk analisis, pilihan kedua untuk membuka fail, dan yang ketiga - bantuan.

Analisis trafik rangkaian

Untuk memulakan analisis, pilih antara muka rangkaian, contohnya eth0, dan klik butang Mulakan.

Selepas ini, tetingkap berikut akan dibuka, sudah dengan aliran paket yang melalui antara muka. Tetingkap ini juga dibahagikan kepada beberapa bahagian:

- Bahagian atas- ini adalah menu dan panel dengan pelbagai butang;

- Senarai pakej- maka aliran paket rangkaian yang akan anda analisis dipaparkan;

- Kandungan Pakej- di bawah adalah kandungan pakej yang dipilih, ia dibahagikan kepada kategori bergantung pada tahap pengangkutan;

- Prestasi sebenar- di bahagian paling bawah kandungan pakej dipaparkan dalam dalam bentuk sebenar, dan juga dalam bentuk HEX.

Anda boleh mengklik mana-mana pakej untuk menganalisis kandungannya:

Di sini kami melihat paket permintaan DNS untuk mendapatkan alamat IP tapak, dalam permintaan itu sendiri domain dihantar, dan dalam paket respons kami menerima soalan kami serta jawapannya.

Untuk tontonan yang lebih mudah, anda boleh membuka pakej dalam tetingkap baharu dengan mengklik dua kali pada entri:

Penapis Wireshark

Meneliti pakej secara manual untuk mencari pakej yang anda perlukan adalah sangat menyusahkan, terutamanya dengan rangkaian aktif. Oleh itu, untuk tugas ini lebih baik menggunakan penapis. Terdapat baris khas di bawah menu untuk memasukkan penapis. Anda boleh klik Ungkapan untuk membuka pereka bentuk penapis, tetapi terdapat banyak daripada mereka, jadi kita akan melihat yang paling asas:

- ip.dst- alamat IP sasaran;

- ip.src- alamat IP penghantar;

- ip.addr- IP penghantar atau penerima;

- ip.proto- protokol;

- tcp.dstport- pelabuhan destinasi;

- tcp.srcport- pelabuhan penghantar;

- ip.ttl- Penapis TTL, menentukan jarak rangkaian;

- http.request_uri- alamat tapak yang diminta.

Untuk menentukan hubungan antara medan dan nilai dalam penapis, anda boleh menggunakan operator berikut:

- == - sama;

- != - tidak sama;

- < - kurang;

- > - lebih;

- <= - kurang daripada atau sama dengan;

- >= - lebih besar daripada atau sama dengan;

- perlawanan- ungkapan biasa;

- mengandungi- mengandungi.

Untuk menggabungkan berbilang ungkapan yang anda boleh gunakan:

- && - kedua-dua ungkapan mestilah benar untuk pakej;

- || - salah satu ungkapan mungkin benar.

Sekarang mari kita lihat lebih dekat beberapa penapis menggunakan contoh dan cuba memahami semua tanda-tanda hubungan.

Mula-mula, mari kita menapis semua paket yang dihantar ke 194.67.215.. Taipkan rentetan dalam medan penapis dan klik Mohon. Untuk kemudahan, penapis Wireshark boleh disimpan menggunakan butang Jimat:

ip.dst == 194.67.215.125

Dan untuk menerima bukan sahaja paket yang dihantar, tetapi juga diterima sebagai tindak balas dari nod ini, anda boleh menggabungkan dua syarat:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

Kami juga boleh memilih fail besar yang dipindahkan:

http.content_length > 5000

Dengan menapis Jenis Kandungan, kita boleh memilih semua gambar yang telah dimuat naik; Mari analisa trafik Wireshark, paket yang mengandungi imej perkataan:

http.content_type mengandungi imej

Untuk mengosongkan penapis, anda boleh menekan butang Jelas. Ia berlaku bahawa anda tidak selalu mengetahui semua maklumat yang diperlukan untuk penapisan, tetapi hanya mahu meneroka rangkaian. Anda boleh menambah mana-mana medan pakej sebagai lajur dan melihat kandungannya dalam tetingkap umum untuk setiap pakej.

Sebagai contoh, saya ingin memaparkan TTL (masa untuk hidup) paket sebagai lajur. Untuk melakukan ini, buka maklumat pakej, cari medan ini dalam bahagian IP. Kemudian panggil menu konteks dan pilih pilihan Mohon Sebagai Lajur:

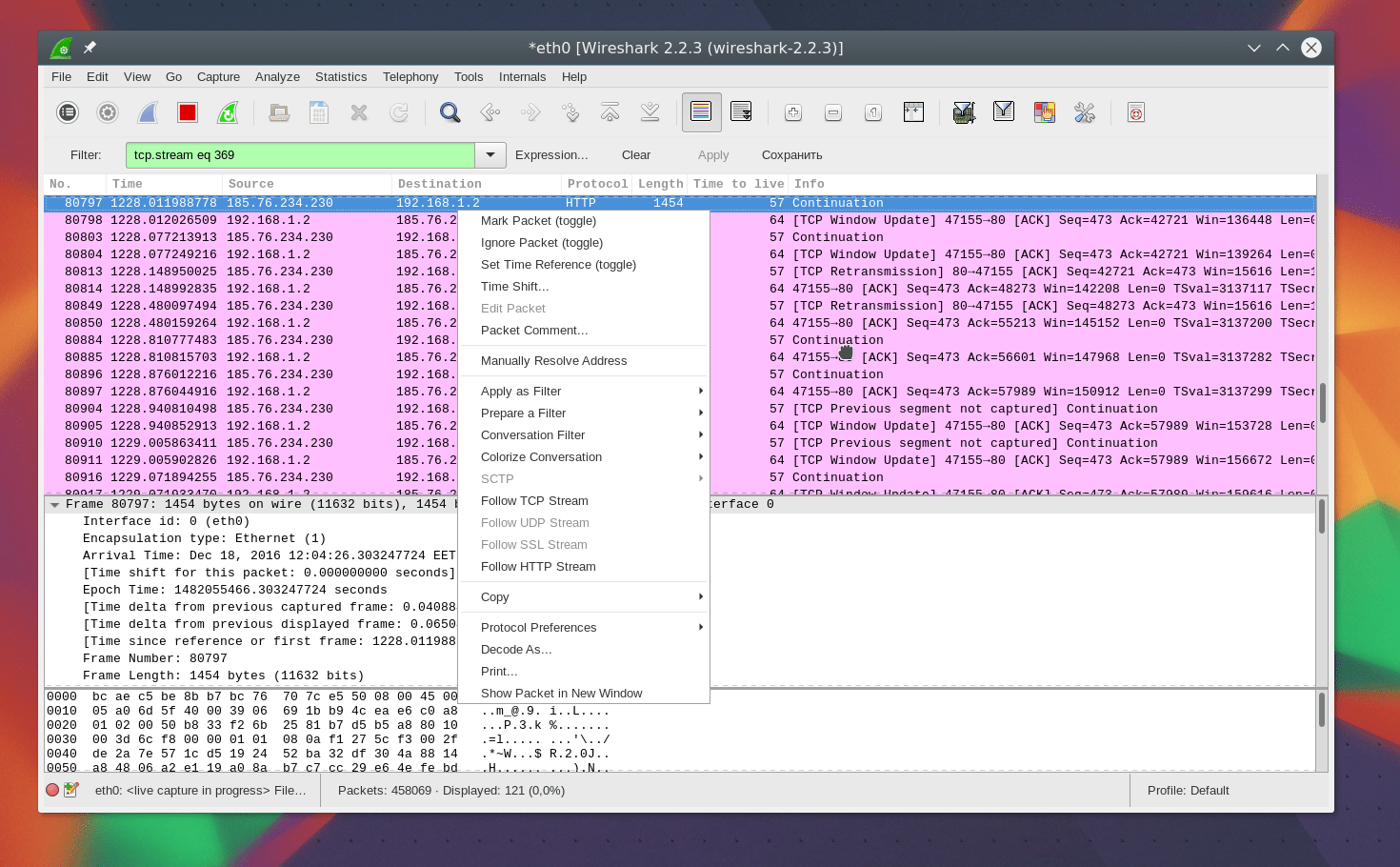

Dengan cara yang sama, anda boleh membuat penapis berdasarkan mana-mana medan yang dikehendaki. Pilihnya dan tunjukkan menu konteks, kemudian klik Sapukan sebagai penapis atau Sediakan sebagai penapis, kemudian pilih Dipilih untuk memaparkan hanya nilai yang dipilih, atau Tidak dipilih untuk mengeluarkannya:

Medan yang ditentukan dan nilainya akan digunakan atau, dalam kes kedua, dimasukkan ke dalam medan penapis:

Dengan cara ini, anda boleh menambah medan mana-mana pakej atau lajur pada penapis. Terdapat juga pilihan ini dalam menu konteks. Untuk menapis protokol, anda boleh menggunakan syarat yang lebih mudah. Sebagai contoh, mari analisa trafik Wireshark untuk protokol HTTP dan DNS:

Satu lagi ciri menarik program ini ialah penggunaan Wireshark untuk menjejaki sesi tertentu antara komputer pengguna dan pelayan. Untuk melakukan ini, buka menu konteks untuk pakej dan pilih Ikuti aliran TCP.

Tetingkap kemudian akan dibuka di mana anda akan menemui semua data yang dipindahkan antara pelayan dan klien:

Mendiagnosis masalah Wireshark

Anda mungkin tertanya-tanya bagaimana untuk menggunakan Wireshark 2.0 untuk mengesan masalah rangkaian. Untuk melakukan ini, terdapat butang bulat di sudut kiri bawah tetingkap apabila anda mengklik padanya, tetingkap terbuka Alat Expet. Di dalamnya, Wireshark mengumpul semua mesej ralat dan masalah rangkaian:

Tetingkap dibahagikan kepada tab seperti Ralat, Amaran, Notis, Sembang. Program ini boleh menapis dan mencari banyak masalah rangkaian, dan di sini anda boleh melihatnya dengan cepat. Penapis Wireshark juga disokong di sini.

Analisis trafik Wireshark

Anda boleh memahami dengan mudah perkara yang dimuat turun oleh pengguna dan fail yang mereka lihat jika sambungan tidak disulitkan. Program ini melakukan kerja yang sangat baik untuk mengekstrak kandungan.

Untuk melakukan ini, anda perlu menghentikan tangkapan trafik menggunakan petak merah pada panel terlebih dahulu. Kemudian buka menu Fail -> Eksport Objek -> HTTP:

Wireshark ialah penganalisis paket rangkaian. Ia menangkap setiap paket yang masuk atau keluar dari antara muka rangkaian dan menunjukkannya dalam teks yang diformat dengan baik. Ia digunakan oleh Jurutera Rangkaian di seluruh dunia.

Wireshark ialah platform silang dan ia tersedia untuk Linux, Windows dan Mac OS. Anda mendapat pengalaman pengguna yang sama dalam mana-mana sistem pengendalian yang anda gunakan.

Untuk mengetahui lebih lanjut mengenai Wireshark, lawati laman web rasmi Wireshark di https://www.wireshark.org

Dalam artikel ini, saya akan menunjukkan kepada anda cara memasang Wireshark pada Ubuntu dan cara menggunakannya. Saya menggunakan Ubuntu 18.04 LTS untuk demonstrasi. Tetapi ia sepatutnya berfungsi pada mana-mana versi LTS Ubuntu yang masih disokong pada masa penulisan ini. Jom mulakan.

Memasang Wireshark:

Wireshark tersedia dalam repositori pakej rasmi Ubuntu 14.04 LTS dan lebih baru. Jadi ia sangat mudah untuk dipasang.

Mula-mula kemas kini cache repositori pakej APT dengan arahan berikut:

kemas kini $ sudo apt

Cache repositori pakej APT harus dikemas kini.

Sekarang, Jalankan arahan berikut untuk memasang Wireshark pada mesin Ubuntu anda:

$ sudo apt pasang wireshark

Sekarang tekan y dan kemudian tekan

Secara lalai, Wireshark mesti dimulakan sebagai akar(boleh juga dilakukan dengan sudo) keistimewaan untuk bekerja. Jika anda ingin menjalankan Wireshark tanpa akar keistimewaan atau tanpa sudo kemudian pilih

Wireshark harus dipasang.

Sekarang jika anda memilih

$ sudo usermod -aG wireshark $(whoami)

Akhir sekali, but semula komputer anda dengan arahan berikut:

$ sudo reboot

Memulakan Wireshark:

Sekarang setelah Wireshark dipasang, anda boleh memulakan Wireshark dari Menu Permohonan daripada Ubuntu.

Anda juga boleh menjalankan arahan berikut untuk memulakan Wireshark dari Terminal:

$wireshark

Jika anda tidak mendayakan Wireshark untuk berjalan tanpa akar keistimewaan atau sudo, maka arahannya hendaklah:

$sudo wireshark

Wireshark harus bermula.

Menangkap Paket Menggunakan Wireshark:

Apabila anda memulakan Wireshark, anda akan melihat senarai antara muka yang anda boleh menangkap paket dari dan ke sana.

Terdapat banyak jenis antara muka yang anda boleh pantau menggunakan Wireshark, contohnya, berwayar, Tanpa wayar, USB dan banyak peranti luaran. Anda boleh memilih untuk menunjukkan jenis antara muka tertentu dalam skrin alu-aluan daripada bahagian bertanda pada tangkapan skrin di bawah.

Di sini, saya hanya menyenaraikan berwayar antara muka rangkaian.

Sekarang untuk mula menangkap paket, cuma pilih antara muka (dalam antara muka kes saya ens33) dan klik pada Mula menangkap paket ikon seperti yang ditandakan dalam tangkapan skrin di bawah. Anda juga boleh klik dua kali pada antara muka yang anda ingin tangkap paket dari dan ke untuk mula menangkap paket pada antara muka tertentu itu.

Anda juga boleh menangkap paket ke dan dari berbilang antara muka pada masa yang sama. Hanya tekan dan tahan

Menggunakan Wireshark pada Ubuntu:

Saya menangkap paket pada ens33 antara muka rangkaian berwayar seperti yang anda boleh lihat dalam tangkapan skrin di bawah. Buat masa ini, saya tidak mempunyai paket yang ditangkap.

Saya ping google.com dari terminal dan seperti yang anda lihat, banyak paket telah ditangkap.

Kini anda boleh klik pada satu paket untuk memilihnya. Memilih paket akan menunjukkan banyak maklumat tentang paket itu. Seperti yang anda lihat, maklumat tentang lapisan berbeza Protokol TCP/IP disenaraikan.

Anda juga boleh melihat data RAW bagi paket tertentu itu.

Anda juga boleh mengklik pada anak panah untuk mengembangkan data paket untuk Lapisan Protokol TCP/IP tertentu.

Penapisan Paket Menggunakan Wireshark:

Pada rangkaian yang sibuk, beribu-ribu atau berjuta-juta paket akan ditangkap setiap saat. Jadi senarai itu akan menjadi begitu panjang sehingga hampir mustahil untuk menatal senarai dan mencari jenis paket tertentu.

Perkara yang baik ialah, dalam Wireshark, anda boleh menapis paket dan melihat hanya paket yang anda perlukan.

Untuk menapis paket, anda boleh terus menaip ungkapan penapis dalam kotak teks seperti yang ditandakan dalam tangkapan skrin di bawah.

Anda juga boleh menapis paket yang ditangkap oleh Wireshark secara grafik. Untuk melakukannya, klik pada Ungkapan… butang seperti yang ditandakan dalam tangkapan skrin di bawah.

Tetingkap baharu akan dibuka seperti yang ditunjukkan dalam tangkapan skrin di bawah. Dari sini anda boleh membuat ungkapan penapis untuk mencari paket dengan sangat khusus.

Dalam Nama Medan bahagian hampir semua protokol rangkaian disenaraikan. Senarainya sangat besar. Anda boleh menaip protokol yang anda cari dalam Cari kotak teks dan Nama Medan bahagian akan menunjukkan yang sepadan.

Dalam artikel ini, saya akan menapis semua paket DNS. Jadi saya pilih DNS Sistem Nama Domain daripada Nama Medan senarai. Anda juga boleh klik pada anak panah pada mana-mana protokol

Dan buat pilihan anda lebih spesifik.

Anda juga boleh menggunakan pengendali hubungan untuk menguji sama ada beberapa medan adalah sama dengan, tidak sama dengan, lebih besar daripada atau kurang daripada beberapa nilai. Saya mencari semua DNS IPv4 alamat yang sama dengan 192.168.2.1 seperti yang anda boleh lihat dalam tangkapan skrin di bawah.

Ungkapan penapis juga ditunjukkan dalam bahagian bertanda tangkapan skrin di bawah. Ini adalah cara yang bagus untuk mempelajari cara menulis ungkapan penapis dalam Wireshark.

Setelah anda selesai, hanya klik pada OK.

Sekarang klik pada ikon yang ditanda untuk Memohon penapis.

Seperti yang anda lihat, hanya paket protokol DNS ditunjukkan.

Menghentikan Tangkapan Paket dalam Wireshark:

Anda boleh mengklik pada ikon merah seperti yang ditandakan dalam tangkapan skrin di bawah untuk berhenti menangkap paket Wireshark.

Menyimpan Paket yang Ditangkap ke Fail:

Anda boleh mengklik pada ikon yang ditanda untuk menyimpan paket yang ditangkap ke fail untuk kegunaan masa hadapan.

Sekarang pilih folder destinasi, taipkan nama fail dan klik pada Jimat.

Fail hendaklah disimpan.

Kini anda boleh membuka dan menganalisis paket yang disimpan pada bila-bila masa. Untuk membuka fail, pergi ke Fail > Buka daripada Wireshark atau tekan

Kemudian pilih fail dan klik pada Buka.

Paket yang ditangkap harus dimuatkan dari fail.

Jadi begitulah cara anda memasang dan menggunakan Wireshark pada Ubuntu. Terima kasih kerana membaca artikel ini.

Pintu masuk

Pintu masuk